Die E-Mail-Siegel: Wie Mechanismen die Absenderauthentizität schützen

Haben Sie sich schon einmal gefragt, ob der Absender auf dem Brief, den Sie gerade aus dem Briefkasten gefischt haben, auch echt ist? Im Prinzip wäre es doch ein Leichtes, einen anderen Namen auf den Umschlag zu schreiben?

Bereits 2000 v. Chr. trug man in Ägypten Siegelringe, die ursprünglich zum Versiegeln von Dokumenten dienten. Wie auch später im Mittelalter war dies der Oberschicht vorbehalten. Irgendwann hatte jede bürgerliche Familie ein eigenes Siegel in Form eines Familienwappens.

Das Siegel hatte wohl noch den Nebeneffekt, dem Brief eine gewisse Glaubwürdigkeit zu verleihen, ähnlich einer Unterschrift. So galt ein Brief mit einem Siegel oder auf hochwertigem Briefpapier als Zeichen der Echtheit.

In der Welt der digitalen Kommunikation hat die E-Mail den Brief weitgehend abgelöst und wir kämpfen mit Spam und Phishing. Wie steht es heute um die Verifizierung des Absenders? Stellen Sie sich vor, Sie besitzen die Domain “my-business.com”. Wer stellt sicher, dass ich als Aussenstehender keine Mail unter ihrem Namen via [email protected] versende?

Mechanismen wie SPF, DKIM und DMARC versuchen, eine Art digitale Sicherheit zu bieten, indem sie Methoden zur Authentifizierung und Verifizierung des Absenders bereitstellen.

SPF (Sender Policy Framework) legt fest, welcher Server von welcher Domain aus Mails versenden darf. Dies ist die am weitesten verbreitete Methode. Im Vergleich zu Briefen ist es eine Art Liste, die alle Poststellen beim Empfang der Nachricht überprüfen können, ob ein Absender wirklich der ist, für den er sich ausgibt. Denn jeder Server hat eine IP-Adresse. Das könnte z. B. so aussehen, dass zwei Server mit der IP 123.4.5.6/7 zugelassen werden, alle anderen aber nicht.

"v=spf1 ip4=123.4.5.6 ip4=123.4.5.7 -all"

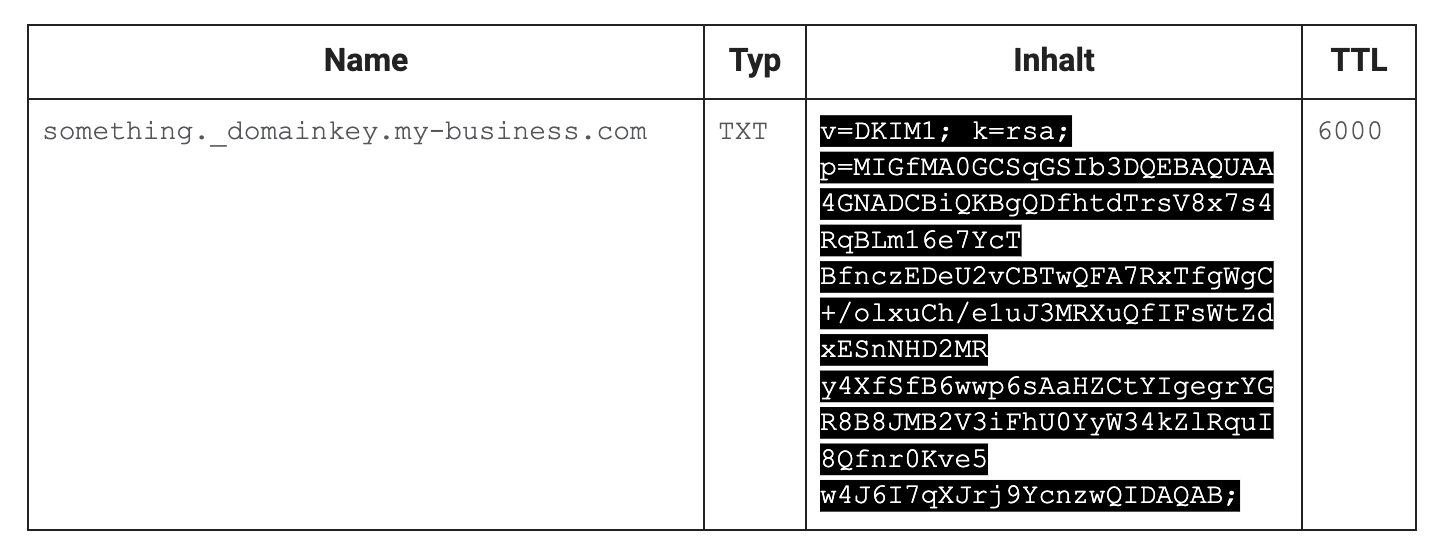

Zusätzlich kann DKIM (DomainKeys Identified Mail) eingesetzt werden. Diese Technik ist allerdings bereits weniger verbreitet. Sie ermöglicht es dem Absender, seine E-Mail mit einem digitalen Siegel zu versehen. Das Internet arbeitet mit dem Domain Name System (DNS), einer Art Telefonbuch des Internets, das Informationen über eine Domain (z. B. my-business.com) enthält: Die genaue Adresse (IP) des Servers, oder auch einen Schlüssel zur Überprüfung dieses Mailsiegels (einen sogenannten DKIM-TXT-Record). Damit kann auch sichergestellt werden, dass z. B. der Anhang oder der Inhalt der Mail nach dem Versand nicht verändert wurde. Dazu wird die Public-Key-Authentifizierung verwendet. D. h. die Nachricht wird vom Absender mit einem privaten Schlüssel signiert. Der DNS-Eintrag kennt nur den öffentlichen Schlüssel, mit dem das Siegel überprüft werden kann. Der Private Key bleibt aber wie ein Siegel privat, so dass niemand ausser dem Absender Nachrichten signieren kann. Der Mailserver, z. B. Gmail, kann nun beim Empfang der Nachricht dieses Siegel überprüfen und die Nachricht auf Vertrauenswürdigkeit prüfen.

Die Tatsache, dass ein solcher TXT-Record bei der Domain “my-business.com” hinterlegt werden kann, dient als Nachweis, dass man Inhaber dieser Domain ist. Der Schlüssel enthält die Art der Verschlüsselung (in diesem Fall RSA) und den öffentlichen Schlüssel (p=<Schlüssel>).

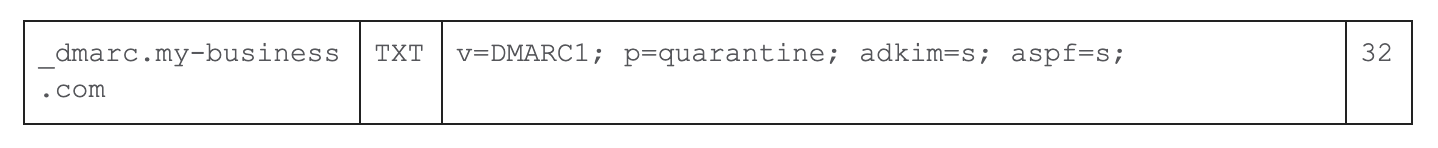

Das letzte Puzzleteil ist nun DMARC. Diese Richtlinie legt fest, wie E-Mail-Server mit Nachrichten umgehen sollen, die SPF- oder DKIM-Prüfungen nicht bestehen. Eine typische DMARC-Richtlinie wird in maschinenlesbarer Form bereitgestellt:

Diese Regel besagt, dass E-Mails, die die Prüfungen nicht bestehen, weil DKIM und SPF auf “s”, also “strikt”, gesetzt sind, unter Quarantäne gestellt werden. Kurz gesagt helfen diese Richtlinien dabei, unerwünschte E-Mails herauszufiltern und den Versand authentischer Nachrichten zu fördern.

Warum ist das für uns bei der Renuo relevant? Wenn wir für unsere Kunden Applikationen entwickeln, kommt fast immer der Wunsch, E-Mails zu versenden. Der Absender soll dann von der jeweiligen Domain sein, z. B. “[email protected]”. Damit wir autorisiert sind, mit Ihrer Domain E-Mails zu verschicken, verwenden wir ebenfalls die oben beschriebenen Mechanismen, damit die Mails nicht im Spam-Ordner landen.

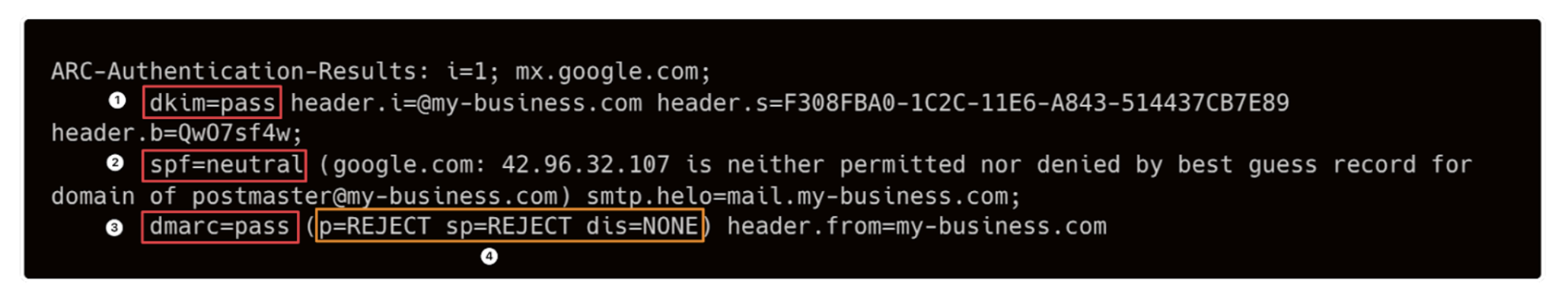

Wie prüfen Sie als Endkunde nun, ob die Mail wirklich vom Absender versendet wurde? Grundsätzlich können Sie Ihrem Mail-Provider (wie Gmail, Microsoft etc.) vertrauen, dass er diese Siegel prüft und die Mails je nach Konfiguration entweder direkt ablehnt oder in den Spam-Ordner verschiebt. Also vergleichbar mit einem seriösen Postboten, der Ihnen nur vertrauenswürdige Post ausliefert. Sie können das allerdings selbst überprüfen. Wenn Sie die Mail als *.eml-Datei herunterladen und dann mit einem Text-Editor öffnen, finden Sie das Resultat ebenfalls in maschinenlesbarer Form.

Die Meldung liest sich so: Die DKIM-Prüfung (1) wurde bestanden. Es gab keinen SPF-Eintrag (2), daher war die Prüfung neutral. DMARC war somit erfolgreich (3). Aufgrund der DMARC-Richtlinie (4) wäre die Mail ansonsten vom (Google) des Empfängers direkt abgelehnt worden.

Es ist wichtig anzumerken, dass diese Mechanismen zwar dazu beitragen, den Versand authentischer E-Mails zu fördern und Spam zu reduzieren, dass sie allein aber nicht vor allen Arten von E-Mail-Betrug schützen können. Wir sollten uns weiterhin bewusst sein, dass eine Absenderadresse keine Garantie für den tatsächlichen Absender ist. Mit den beschriebenen Methoden sind bisher nicht alle Probleme gelöst – zum Beispiel, dass ich innerhalb einer Firma eine andere Adresse verwenden kann – oder Betrüger immer neue Tricks finden, um den Benutzer zu täuschen. Ganz Spam-frei werden unsere Postfächer wohl nicht so bald. Aber nehmen Sie es mit Humor – und lassen Sie sich zum Beispiel vom folgenden TED-Talk inspirieren, wie Sie kreativ auf Spam reagieren können ;-)

This is what happens when you reply to spam email l TED

Mehr zum Thema: